Внедрение корневого или верхнего домена на передней дверце

Передняя дверца Azure поддерживает добавление личного домена в профиль передней дверцы. Это делается путем добавления записи DNS TXT для проверки владения доменом и создания записи CNAME в конфигурации DNS для маршрутизации запросов DNS для личного домена к конечной точке передней дверцы Azure. Для верхнего домена DNS TXT по-прежнему будет использоваться для проверки домена. Однако протокол DNS не позволяет назначать записи CNAME на вершине зоны. Например, если ваш домен contoso.com ; вы можете создавать записи CNAME для somelabel.contoso.com; но вы не можете создать CNAME для самого contoso.com. Front Door не раскрывает интерфейсный IP-адрес, связанный с вашим профилем Front Door. Таким образом, вы не можете сопоставить свой домен вершины с IP-адресом, если вы намерены подключить его к передней дверце Azure.

Передняя дверца Azure использует записи CNAME для проверки владения доменом для подключения личных доменов. Front Door не раскрывает интерфейсный IP-адрес, связанный с вашим профилем Front Door. Таким образом, вы не можете сопоставить свой домен вершины с IP-адресом, если вы намерены подключить его к передней дверце Azure.

Протокол DNS предотвращает назначение записей CNAME на вершине зоны. Например, если ваш домен contoso.com ; вы можете создавать записи CNAME для somelabel.contoso.com; но вы не можете создать CNAME для самого contoso.com. Это ограничение создает проблему для владельцев приложений, у которых есть приложения с балансировкой нагрузки за передней дверцей Azure. Поскольку для использования профиля передней дверцы требуется создание записи CNAME, невозможно указать на профиль передней дверцы из вершины зоны.

Эту проблему можно решить, используя записи псевдонимов в Azure DNS. В отличие от записей CNAME, записи псевдонимов создаются на вершине зоны. Владельцы приложений могут использовать его, чтобы указать свою запись вершины зоны на профиль передней дверцы с общедоступными конечными точками. Владельцы приложений указывают на тот же профиль передней дверцы, который используется для любого другого домена в их зоне DNS. Например, contoso.com и www.contoso.com могут указывать на один и тот же профиль передней дверцы.

Сопоставление вашего верхнего или корневого домена с профилем Front Door в основном требует выравнивания CNAME или поиска DNS. Механизм, в котором провайдер DNS рекурсивно разрешает запись CNAME до тех пор, пока она не достигнет IP-адреса. Эта функция поддерживается Azure DNS для конечных точек передней дверцы.

Существуют и другие поставщики DNS, которые поддерживают выравнивание CNAME или отслеживание DNS, однако Azure Front Door рекомендует своим клиентам использовать Azure DNS для размещения своих доменов.

Вы можете использовать портал Azure, чтобы подключить домен вершины к своей передней дверце и включить на нем протокол HTTPS, связав его с сертификатом для завершения TLS. Домены Apex также называются корневыми или открытыми доменами.

Подключите личный домен к вашей передней дверце

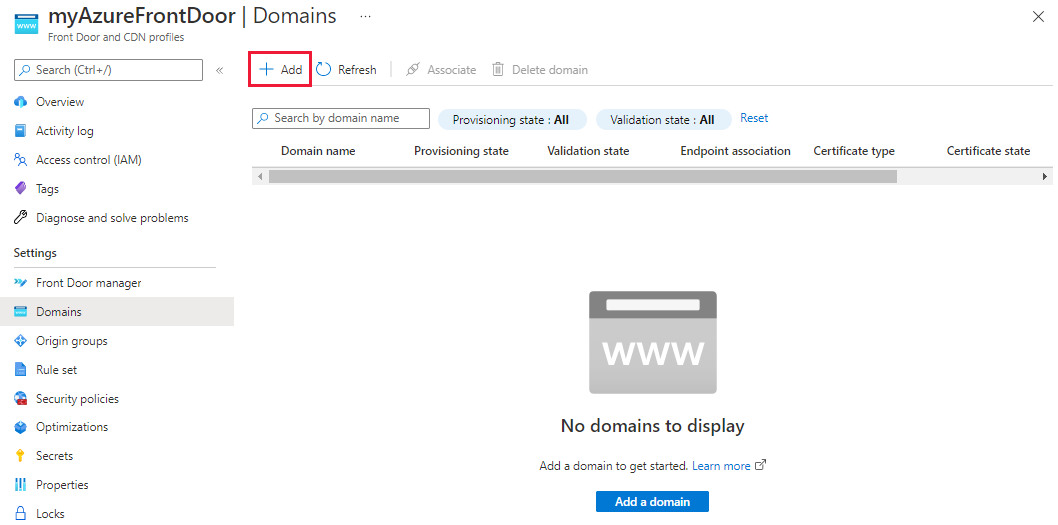

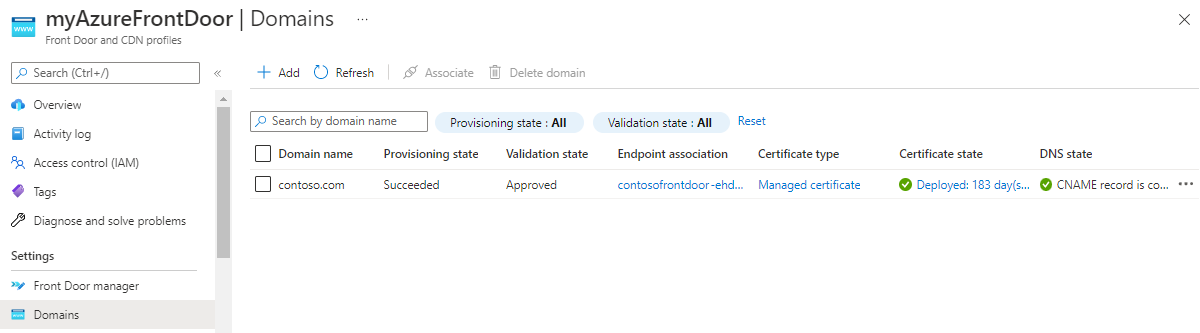

Выберите Домены из-под Настройки на левой боковой панели вашего профиля Front Door, а затем выберите + Добавить чтобы добавить новый пользовательский домен.

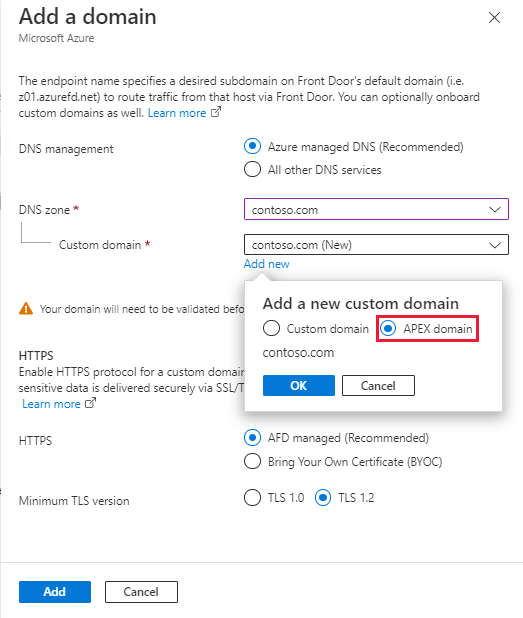

On Добавить домен на странице вы введете информацию о личном домене. Вы можете выбрать DNS, управляемый Azure (рекомендуется), или использовать своего поставщика DNS.

DNS, управляемый Azure – выберите существующую зону DNS и для Пользовательский домен, наведите на Добавить новую. Выбирать АПЕКС-домен во всплывающем окне, а затем выберите OK чтобы сохранить изменения.

Другой DNS-провайдер – убедитесь, что провайдер DNS поддерживает выравнивание CNAME, и следуйте инструкциям по добавлению личного домена.

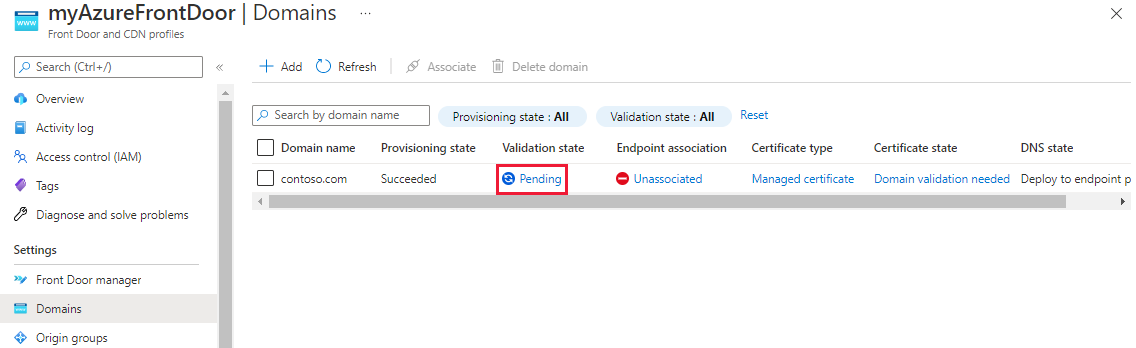

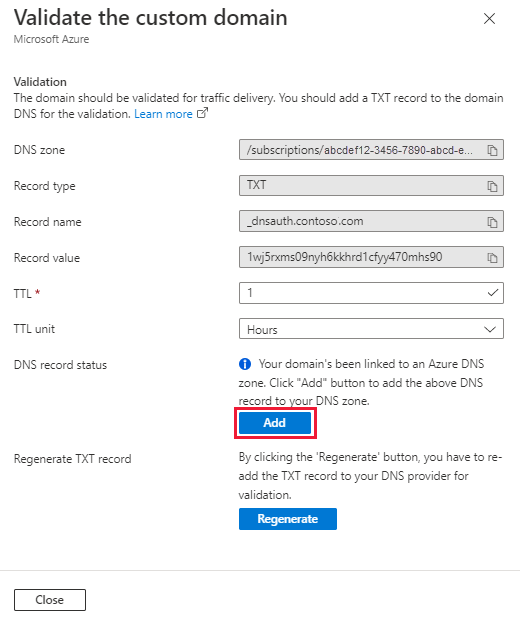

Выберите в ожидании состояние проверки. Появится новая страница с информацией о записи DNS TXT, необходимой для проверки личного домена. Запись TXT имеет форму _dnsauth. .

Зона на основе Azure DNS – выберите Добавить и в зоне Azure DNS будет создана новая запись TXT с отображаемым значением записи.

Если вы используете другого провайдера DNS, вручную создайте новую запись TXT с именем _dnsauth. со значением записи, как показано на странице.

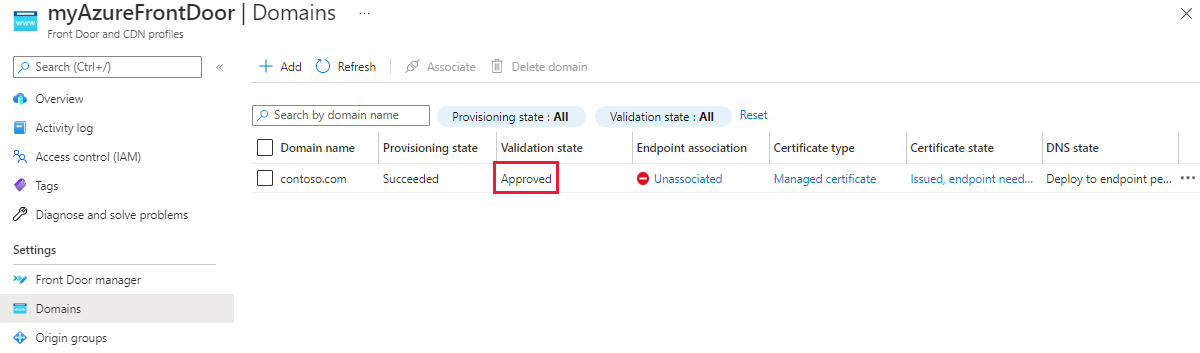

Закрой Подтвердить личный домен страницу и вернуться на Домены страница профиля передней двери. Вы должны увидеть Состояние проверки меняться от в ожидании в утвержденный. Если нет, подождите до 10 минут, пока изменения вступят в силу. Если ваша проверка не будет утверждена, убедитесь, что ваша запись TXT верна, а серверы имен настроены правильно, если вы используете Azure DNS.

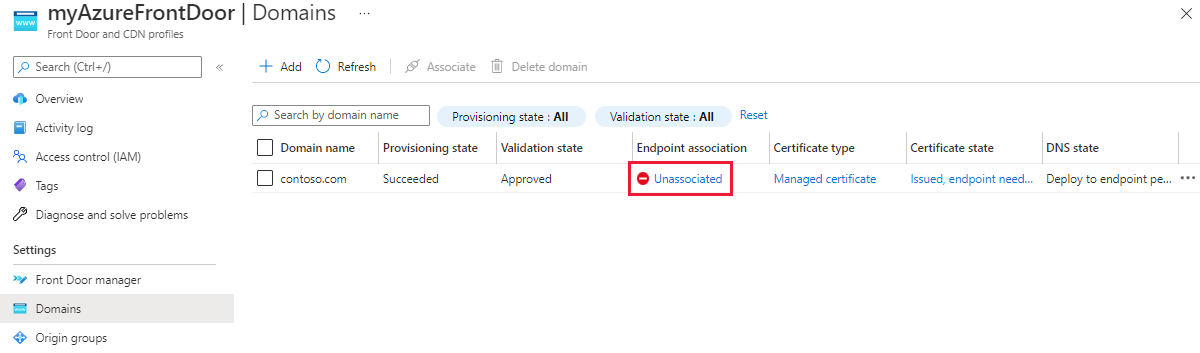

Выберите Несвязанный из Ассоциация конечной точки столбец, чтобы добавить новый личный домен в конечную точку.

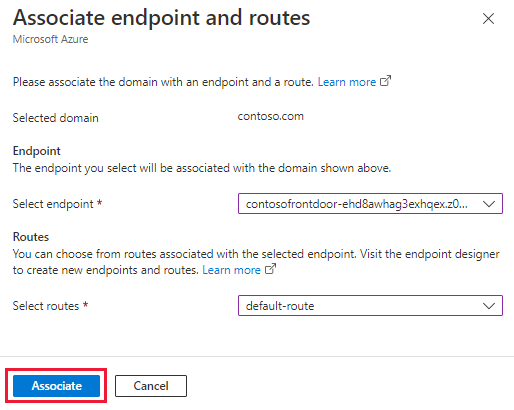

На Связать конечную точку и маршрут страницы, выберите Конечная точка и дорога к которому вы хотите связать домен. Затем выберите Юрист чтобы завершить этот шаг.

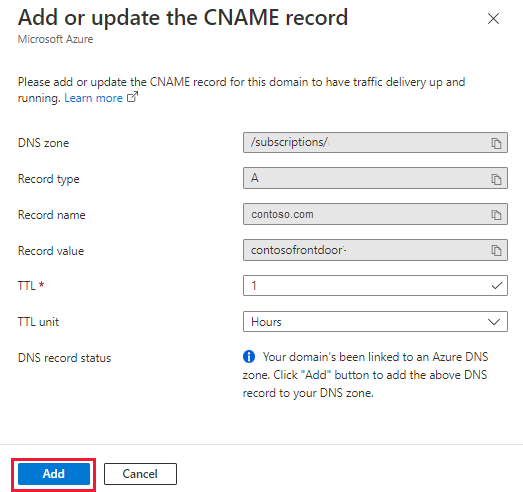

Под состояние DNS столбец, выберите Запись CNAME в настоящее время не обнаружена чтобы добавить запись псевдонима к DNS-провайдеру.

Azure DNS – выберите Добавить кнопку на странице.

Поставщик DNS, поддерживающий выравнивание CNAME. – необходимо вручную ввести имя записи псевдонима.

После создания записи псевдонима и связывания личного домена с конечной точкой передней дверцы Azure трафик начнет передаваться.

состояние DNS столбец предназначен для проверки сопоставления CNAME. Поскольку домен вершины не поддерживает запись CNAME, состояние DNS будет показывать «Запись CNAME в настоящее время не обнаружена» даже после того, как вы добавили запись псевдонима к поставщику DNS.

Включите HTTPS на своем личном домене

Следуйте инструкциям по настройке HTTPS для личного домена, чтобы включить HTTPS для домена apex.

Управляемое продление сертификата для домена вершины

Сертификаты, управляемые передней дверцей, будут автоматически чередовать сертификаты, только если домен CNAME указывает на конечную точку передней дверцы. Поскольку в домене APEX нет записи CNAME, указывающей на конечную точку передней дверцы, автоматическая ротация для управляемого сертификата не будет выполняться, пока право собственности на домен не будет подтверждено повторно. Столбец проверки станет Pending-revalidation за 45 дней до истечения срока действия управляемого сертификата. Выберите Ожидание повторной проверки ссылку, а затем выберите Регенерировать кнопку, чтобы восстановить токен TXT. После этого добавьте токен TXT в настройки DNS-провайдера.

Создайте запись псевдонима для вершины зоны

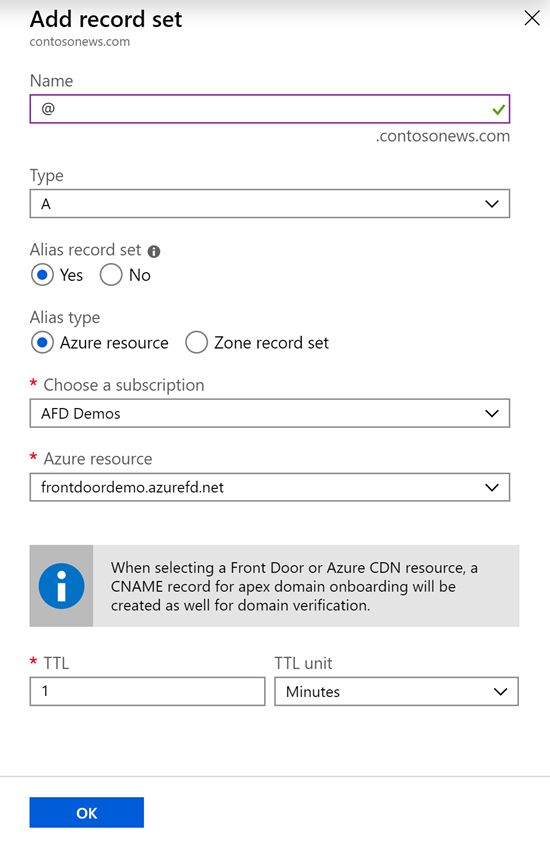

Откройте Azure DNS конфигурация для подключаемого домена.

Создайте или отредактируйте запись для вершины зоны.

Выберите запись напишите as A записать, а затем выбрать Да для Набор записей псевдонима. Тип псевдонима должен быть установлен на Ресурс Azure.

Выберите подписку Azure, в которой будет размещен ваш профиль Front Door. Затем выберите ресурс Front Door из Ресурс Azure падать.

Выберите OK чтобы отправить свои изменения.

Вышеупомянутый шаг создаст запись вершины зоны, указывающую на ваш ресурс Front Door, а также запись CNAME, сопоставляющую afdverify (пример — afdverify.contosonews.com), которая будет использоваться для подключения домена к вашему профилю Front Door.

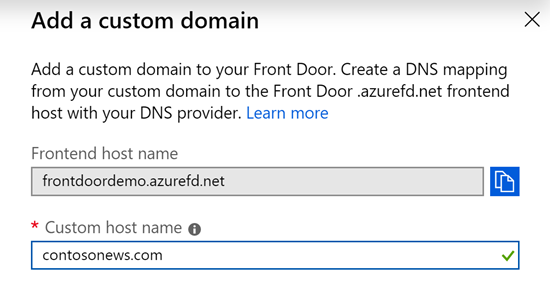

Внедрите персональный домен на передней дверце

На вкладке дизайнера Front Door выберите значок «+» в разделе «Хосты внешнего интерфейса», чтобы добавить новый пользовательский домен.

Введите имя корневого или вершинного домена в поле пользовательского имени хоста, например contosonews.com .

После проверки сопоставления CNAME из домена с вашей передней дверцей выберите Добавить чтобы добавить личный домен.

Выберите Сохраните чтобы отправить изменения.

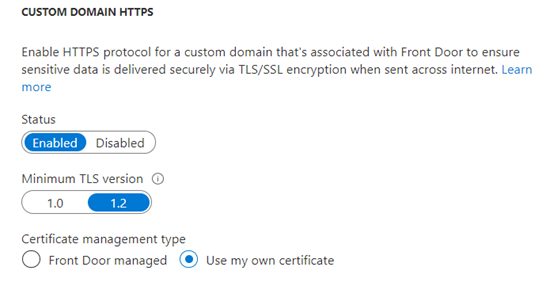

Включите HTTPS на своем личном домене

Выберите личный домен, который был добавлен, и в разделе Пользовательский домен HTTPS, измените статус на Включено.

Выберите Тип управления сертификатами в «Использовать мой собственный сертификат».

Тип управления управляемым сертификатом Front Door в настоящее время не поддерживается для вершинных или корневых доменов. Единственный доступный вариант включения HTTPS в домене вершины или корневом домене для передней дверцы — это использование собственного настраиваемого сертификата TLS/SSL, размещенного в Azure Key Vault.

Прежде чем переходить к следующему шагу, убедитесь, что передняя дверь настроила правильные разрешения для доступа к хранилищу ключей, как указано в пользовательском интерфейсе.

Выбрать Учетная запись хранилища ключей из вашей текущей подписки, а затем выберите соответствующий Secret и Секретная версия для сопоставления с правильным сертификатом.

Выберите Обновить чтобы сохранить выбор, а затем выберите Сохраните.

Выберите обновление через пару минут, а затем снова выберите личный домен, чтобы увидеть ход подготовки сертификата.

Убедитесь, что вы создали соответствующие правила маршрутизации для своего домена apex или добавили домен к существующим правилам маршрутизации.

Краткое руководство. Создание профиля передней дверцы Azure — портал Azure

Из этого краткого руководства вы узнаете, как создать профиль передней дверцы Azure с помощью портала Azure. Вы можете создать профиль передней дверцы Azure с помощью Быстрое создание с базовыми конфигурациями или через Пользовательское создание что позволяет более продвинутую конфигурацию. С Пользовательское создание, вы развертываете две службы приложений. Затем вы создаете профиль передней дверцы Azure, используя две службы приложений в качестве источника. Наконец, вы проверите возможность подключения к службам приложений, используя имя хоста внешнего интерфейса Azure Front Door.

Предпосылки

Учетная запись Azure с активной подпиской. Создайте учетную запись бесплатно.

Создать профиль входной двери – Быстрое создание

На домашней странице или в меню Azure выберите + Создать ресурс, Ищи Профили Front Door и CDN, Затем выберите Создавай.

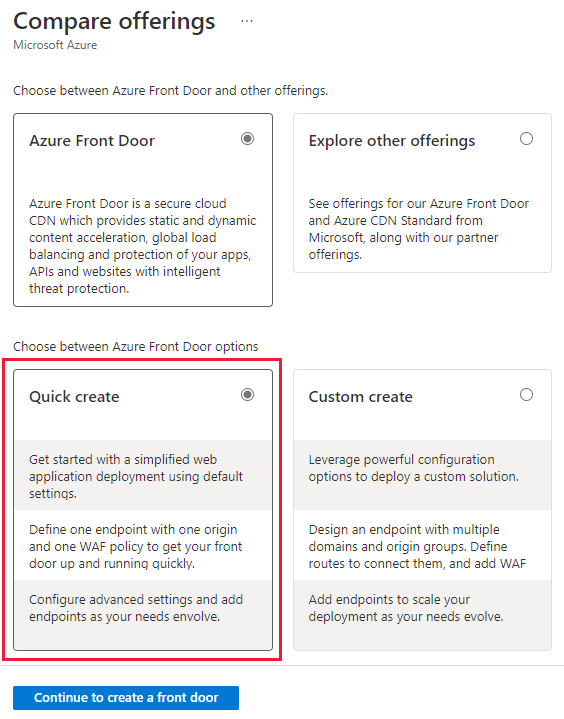

На Сравните предложения страницы, выберите Быстрое создание, Затем выберите Продолжайте создавать входную дверь.

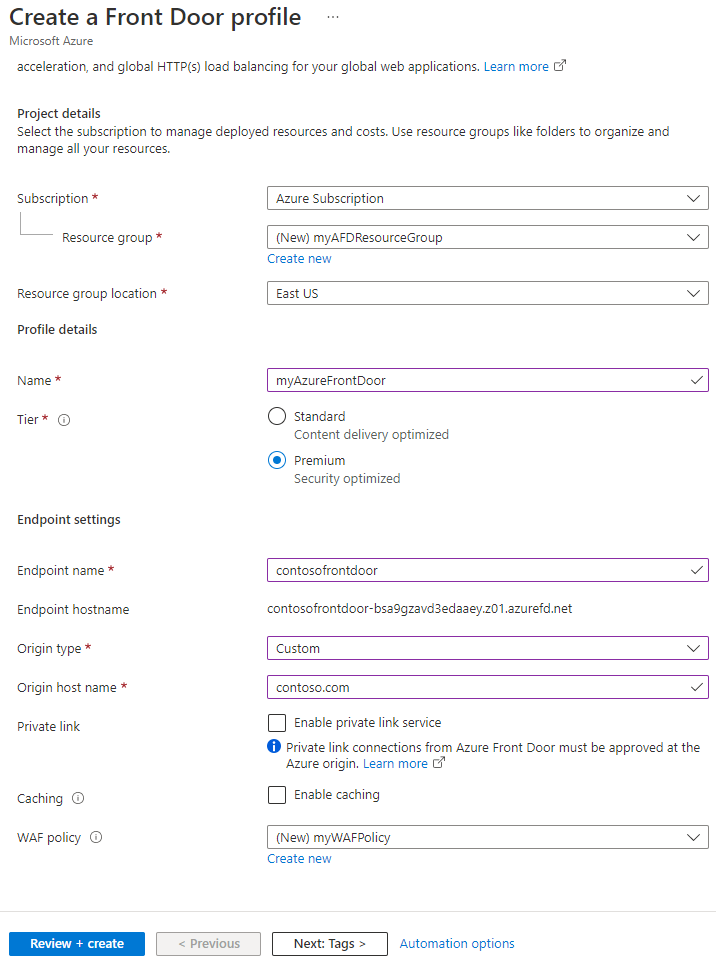

На Создание профиля передней двери страницу, введите или выберите следующие настройки.

| Настройки | Описание |

|---|---|

| Подписка | Выберите свою подписку. |

| Группа ресурсов | Выберите Создавать новое и введите myAFDResourceGroup в текстовом поле. |

| Имя и фамилия | Дайте вашему профилю имя. В этом примере используется myAzureFrontDoor. |

| Ярус | Выберите уровень Standard или Premium. Стандартный уровень оптимизирован для доставки контента. Уровень Premium основан на уровне Standard и ориентирован на безопасность. См. Сравнение уровней. |

| Имя конечной точки | Введите глобально уникальное имя для вашей конечной точки. |

| Тип происхождения | Выберите тип ресурса для вашего источника. В этом примере мы выбираем службу приложений в качестве источника с включенной частной ссылкой. |

| Имя исходного хоста | Введите имя хоста для вашего источника. |

| Частная ссылка | Включите службу частных ссылок, если вы хотите иметь частное подключение между передней дверцей Azure и источником. Поддерживаются только внутренние балансировщики нагрузки, BLOB-объекты хранилища и службы приложений. Дополнительные сведения см. в разделе Служба частных ссылок с передней дверцей Azure. |

| Кэширование | Установите этот флажок, если вы хотите кэшировать содержимое ближе к своим пользователям по всему миру, используя пограничные точки присутствия Azure Front Door и сеть Microsoft. |

| Политика WAF | Выберите Создавать новое или выберите существующую политику WAF из раскрывающегося списка, если вы хотите включить эту функцию. |

При создании профиля передней дверцы Azure необходимо выбрать источник из той же подписки, в которой создана передняя дверца.

Выберите Обзор + Создать и затем выберите Создавай для развертывания профиля передней дверцы Azure.

- Распространение конфигурации передней дверцы Azure на все пограничные точки присутствия может занять несколько минут.

- Если вы включили частную ссылку, перейдите на страницу ресурсов источника. Выбирать сетей >Настроить частную ссылку. Затем выберите ожидающий запрос из передней дверцы Azure и выберите Утвердить. Через несколько секунд ваш источник будет доступен через переднюю дверцу Azure безопасным образом.

Создать профиль входной двери — пользовательское создание

Создайте два экземпляра веб-приложения

Если у вас уже есть службы для использования в качестве источника, перейдите к созданию передней дверцы для вашего приложения.

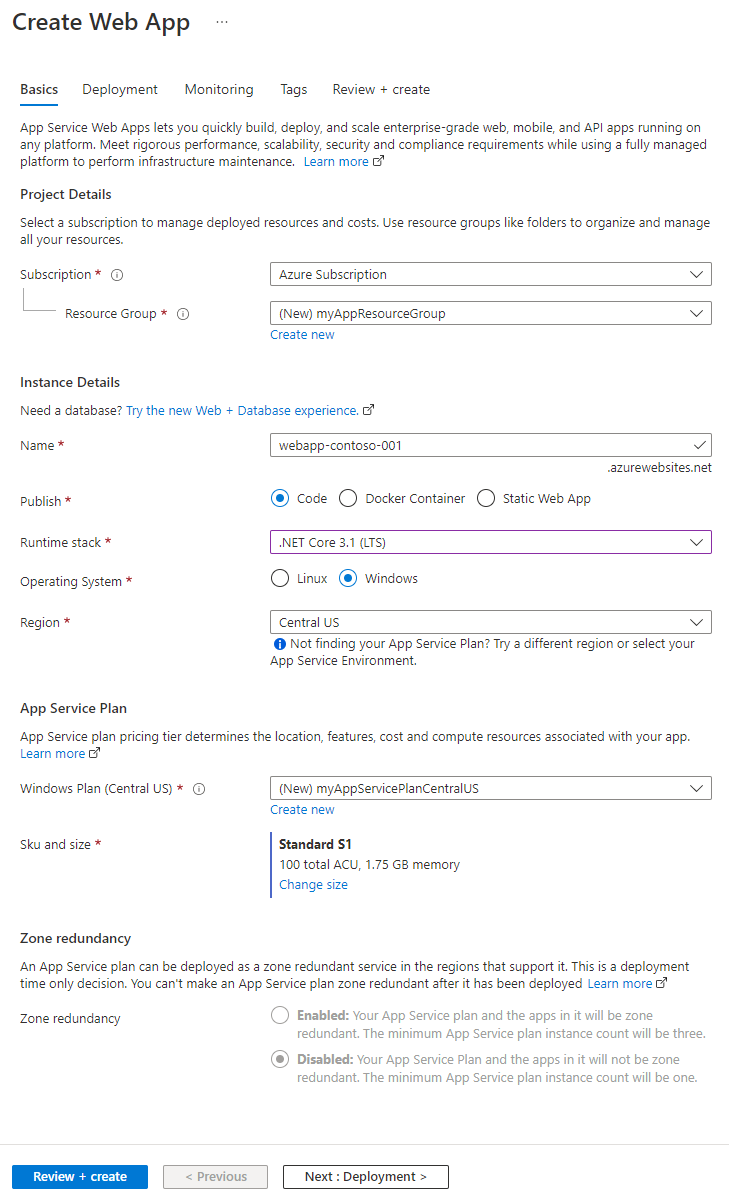

В этом примере мы создаем два экземпляра веб-приложения, которые развернуты в двух разных регионах Azure. Оба экземпляра веб-приложения будут работать в Активный/активный режим, поэтому любой из них может обслуживать входящий трафик. Эта конфигурация отличается от Активный/резервный конфигурации, где один действует как переход на другой ресурс.

Используйте следующие шаги для создания двух веб-приложений, используемых в этом примере.

Войдите на портал Azure по адресу https://portal.azure.com.

В верхней левой части портала выберите + Создать ресурс. Тогда ищите веб-приложение. Выбирать Создавай чтобы начать настройку первого веб-приложения.

На Основы вкладка Создать веб-приложение страницу, введите или выберите следующую информацию.

Выберите Обзор + создание, просмотрите сводку и выберите Создавай. Развертывание веб-приложения может занять до минуты.

После создания первого веб-приложения создайте второе веб-приложение. Используйте те же настройки, что и выше, за исключением следующих настроек:

Создайте переднюю дверь для вашего приложения

Настройте переднюю дверцу Azure для направления пользовательского трафика с минимальной задержкой между двумя источниками веб-приложений. Вы также защитите переднюю дверцу Azure с помощью политики брандмауэра веб-приложений (WAF).

На домашней странице или в меню Azure выберите + Создать ресурс, Ищи Профили Front Door и CDN, Затем выберите Создавай.

На Сравните предложения страницы, выберите Пользовательское создание, Затем выберите Продолжайте создавать входную дверь.

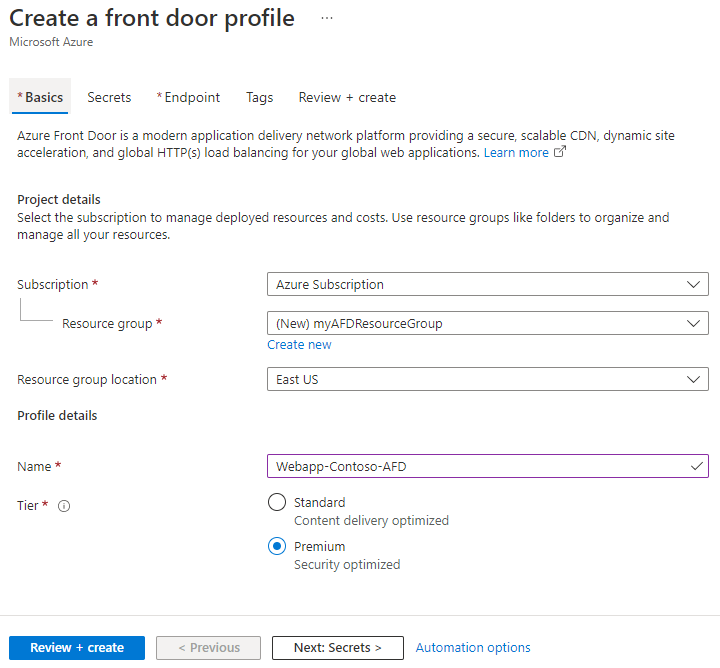

На Основы вкладку введите или выберите следующую информацию, а затем выберите Далее: Секрет.

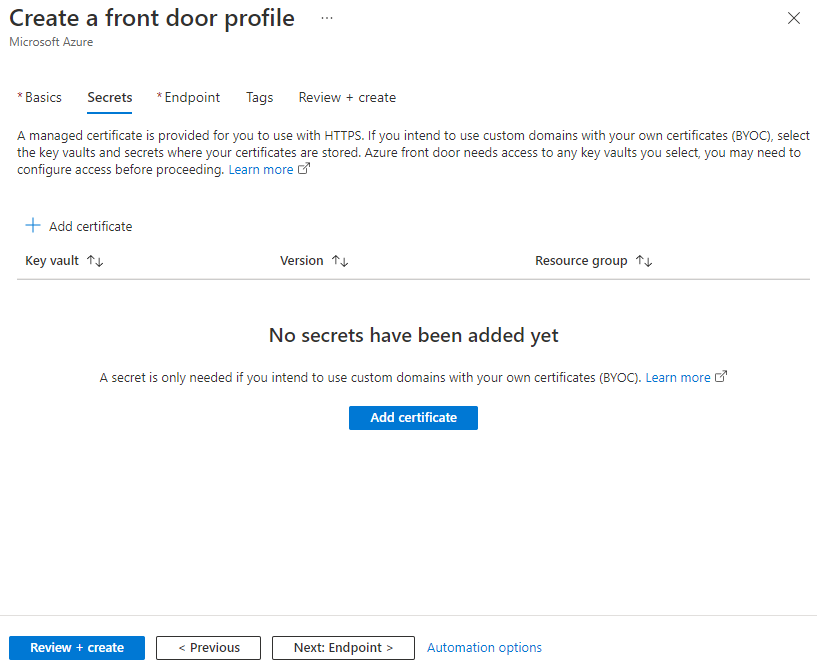

По желанию: Секреты. Если вы планируете использовать управляемые сертификаты, этот шаг необязателен. Если у вас есть существующее хранилище ключей в Azure, которое вы планируете использовать для создания собственного сертификата для личного домена, выберите Добавить сертификат. Вы также можете добавить сертификат в интерфейс управления после создания.

У вас должно быть право на добавление сертификата из Azure Key Vault в качестве пользователя.

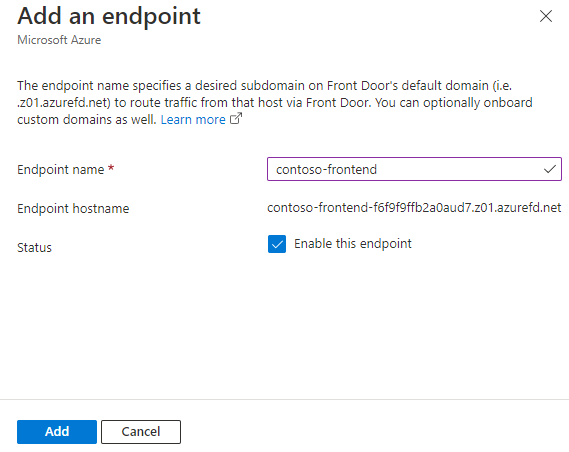

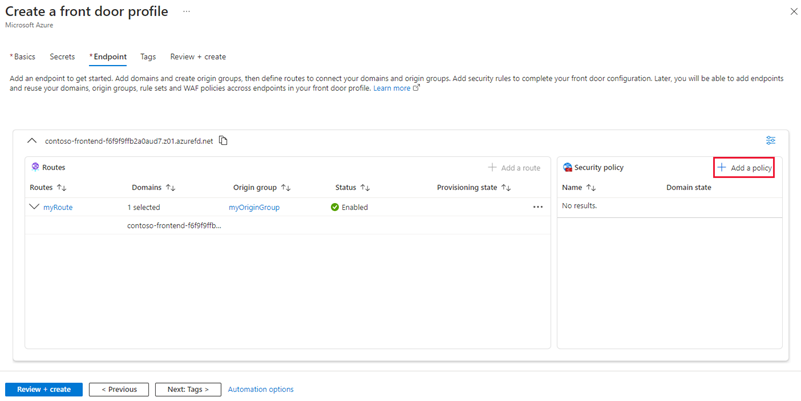

В разделе Конечная точка вкладка, выберите Добавить конечную точку и дайте вашей конечной точке глобально уникальное имя. Вы можете создать дополнительные конечные точки в профиле передней дверцы Azure после завершения развертывания. В этом примере используется contoso-интерфейс. Выбирать Добавить чтобы добавить конечную точку.

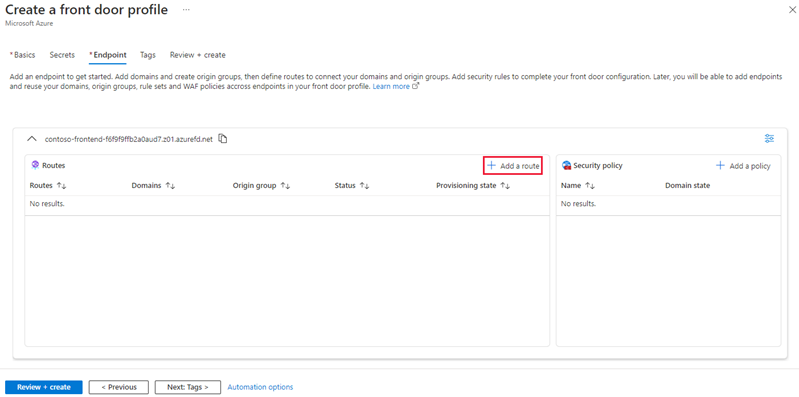

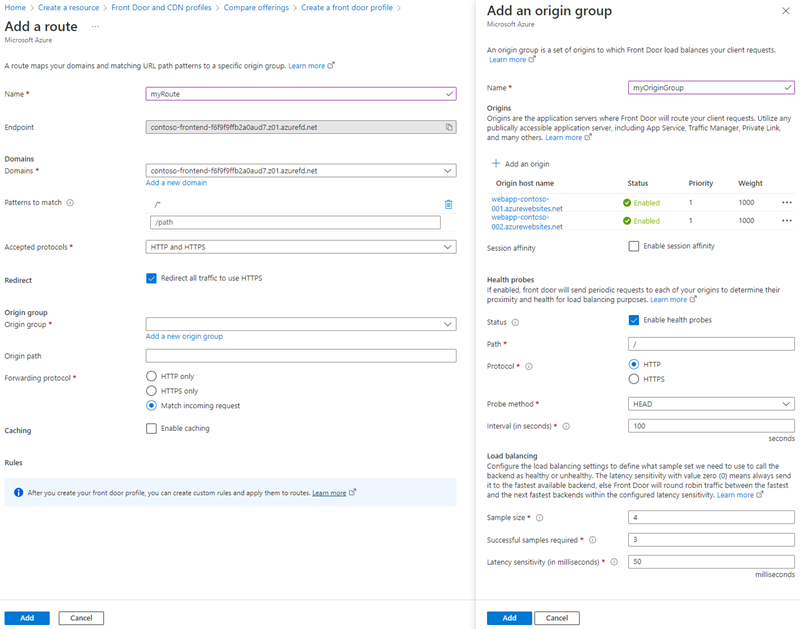

Затем выберите + Добавить маршрут для настройки маршрутизации к источнику вашего веб-приложения.

На Добавить маршрут страницу, введите или выберите следующую информацию, выберите Добавить чтобы добавить маршрут в конфигурацию конечной точки.

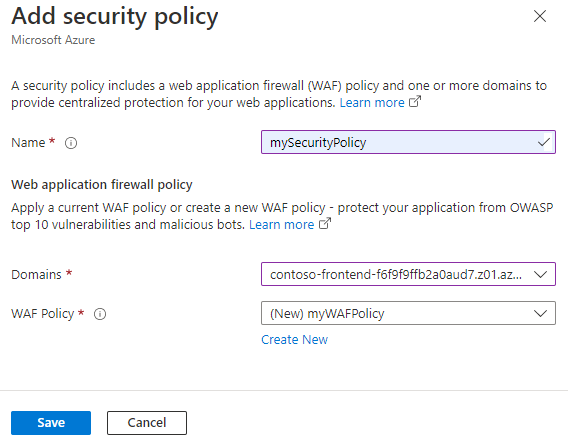

Выберите + Добавить политику чтобы применить политику брандмауэра веб-приложений (WAF) к одному или нескольким доменам в профиле передней дверцы Azure.

На Добавить политику безопасности на странице введите имя для идентификации этой политики безопасности. Затем выберите домены, с которыми вы хотите связать политику. За Политика WAF, вы можете выбрать ранее созданную политику или выбрать Создать новый для создания новой политики. Выбирать Сохраните чтобы добавить политику безопасности в конфигурацию конечной точки.

Выберите Обзор + Создать, а затем Создавай для развертывания профиля передней дверцы Azure. Распространение конфигураций на все периферийные местоположения займет несколько минут.

Проверка передней дверцы Azure

При создании профиля передней дверцы Azure глобальное развертывание конфигурации занимает несколько минут. После завершения вы можете получить доступ к созданному вами внешнему хосту. В браузере введите имя хоста конечной точки. Например, contoso-frontend.z01.azurefd.net . Ваш запрос будет автоматически перенаправлен на ближайший сервер из указанных серверов в исходной группе.

Если вы создали эти приложения в этом кратком руководстве, вы увидите информационную страницу.

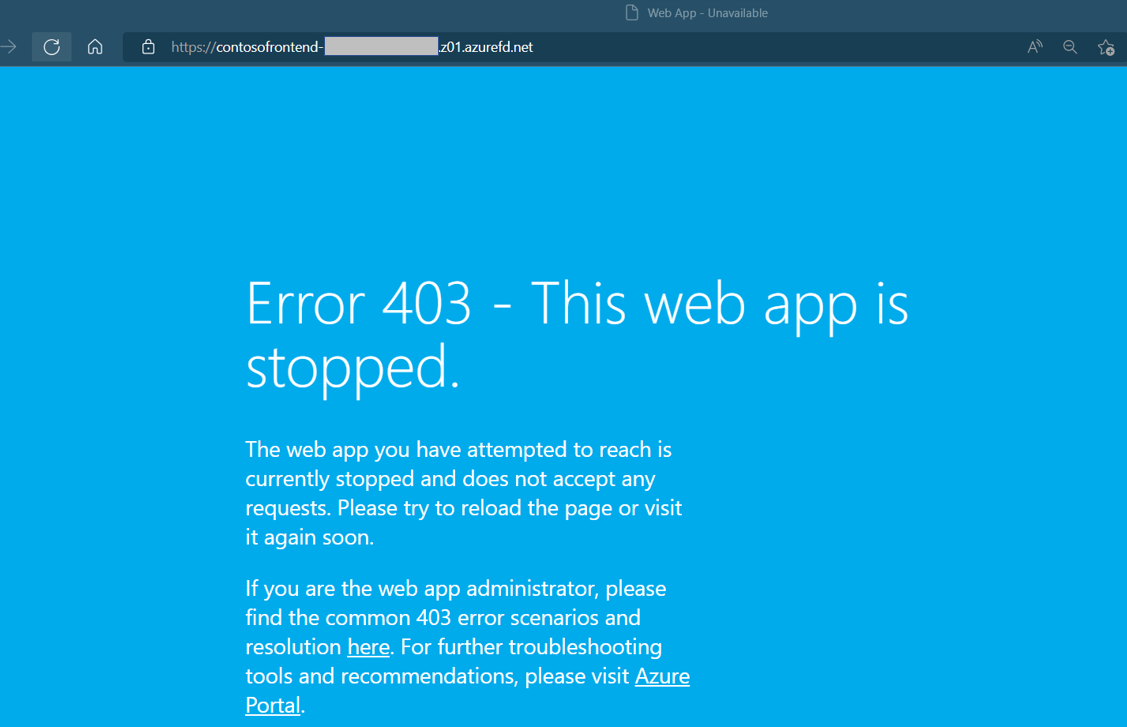

Чтобы протестировать мгновенную глобальную отработку отказа, выполните следующие действия:

Откройте браузер, как описано выше, и перейдите по адресу внешнего интерфейса: contoso-frontend.z01.azurefd.net .

На портале Azure найдите и выберите Службы приложений. Прокрутите вниз, чтобы найти одно из ваших веб-приложений, WebApp-Contoso-001 в этом примере.

Выберите свое веб-приложение, а затем выберите Stopи Да проверять.

Обновите браузер. Вы должны увидеть ту же информационную страницу.

Существует задержка между тем, когда трафик будет направлен на второе веб-приложение. Возможно, вам придется обновиться снова.

Перейдите ко второму веб-приложению и остановите его.

Обновите браузер. На этот раз вы должны увидеть сообщение об ошибке.

Очистить ресурсы

После того, как вы закончите, вы можете удалить все созданные вами элементы. При удалении группы ресурсов также удаляется ее содержимое. Если вы не собираетесь использовать эту переднюю дверцу Azure, вам следует удалить эти ресурсы, чтобы избежать ненужных расходов.

На портале Azure найдите и выберите Группы ресурсов, или выберите Группы ресурсов в меню портала Azure.

Отфильтруйте или прокрутите вниз, чтобы найти группу ресурсов, например myAFDResourceGroup, myAppResourceGroup or myAppResourceGroup2.

Выберите группу ресурсов, затем выберите Удалить группу ресурсов.

После удаления группы ресурсов восстановить ресурсы невозможно.

Введите имя группы ресурсов для проверки, а затем выберите Удалить.

Повторите процедуру для двух других групп ресурсов.

Следующие шаги

Перейдите к следующей статье, чтобы узнать, как добавить личный домен в свою переднюю дверь.

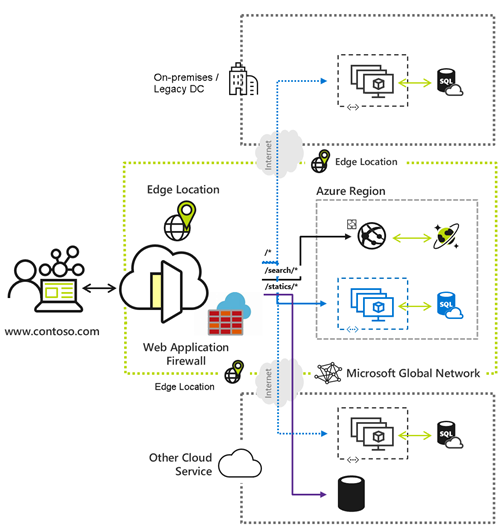

Что такое передняя дверь Azure?

Независимо от того, доставляете ли вы контент и файлы или создаете глобальные приложения и API, Azure Front Door может помочь вам обеспечить более высокую доступность, меньшую задержку, больший масштаб и более безопасные возможности для ваших пользователей, где бы они ни находились.

Azure Front Door — это современная облачная сеть доставки контента (CDN) Microsoft, которая обеспечивает быстрый, надежный и безопасный доступ между вашими пользователями и статическим и динамическим веб-контентом ваших приложений по всему миру. Передняя дверца Azure доставляет ваш контент с помощью глобальной пограничной сети Microsoft с сотнями глобальных и локальных точек присутствия, распределенных по всему миру рядом с конечными пользователями вашего предприятия и потребителями.

Зачем использовать Переднюю дверцу Azure?

Azure Front Door позволяет приложению с выходом в Интернет:

Создание и эксплуатация современных архитектур, ориентированных на Интернет которые имеют динамичный, высококачественный цифровой опыт с высокоавтоматизированными, безопасными и надежными платформами.

Ускорьте и доставьте свое приложение и контент по всему миру в масштабе для ваших пользователей, где бы они ни создавали для вас возможности конкурировать, выдерживать изменения и быстро адаптироваться к новому спросу и рынкам.

Интеллектуально защитите свое цифровое имущество против известных и новых угроз с интеллектуальной безопасностью, которая охватывает Zero Trust фреймворк.

Основные преимущества

Глобальная масштабируемость доставки с использованием сети Microsoft

Масштабируйте и повышайте производительность ваших приложений и контента с помощью глобальных облачных CDN и WAN от Microsoft.

Используйте более 118 периферийных местоположений в 100 городских агломерациях, подключенных к Azure через частную глобальную сеть корпоративного уровня, и уменьшите задержку для приложений до 3 раз.

Повысьте производительность приложений, используя сеть произвольной рассылки Front Door и разделенные TCP-подключения.

Прекратите разгрузку SSL на периферии и используйте интегрированное управление сертификатами.

Встроенная поддержка сквозного подключения IPv6 и протокола HTTP/2.

Предоставляйте современные приложения и архитектуры

Модернизируйте свои первые интернет-приложения в Azure с помощью возможностей Cloud Native

Интегрируйте удобные для DevOps инструменты командной строки в пакеты SDK для разных языков, Bicep, шаблоны ARM, интерфейс командной строки и PowerShell.

Определите свой собственный домен с гибкой проверкой домена.

Балансировка нагрузки и маршрутизация трафика между источниками, а также использование интеллектуального мониторинга проверки работоспособности для приложений или контента, размещенного в Azure или в любом другом месте.

Интеграция с другими службами Azure, такими как DNS, веб-приложения, хранилище и многими другими, для управления доменами и источниками.

Переместите бизнес-логику маршрутизации на периферию благодаря расширенным возможностям механизма правил, включая регулярные выражения и серверные переменные.

Анализируйте встроенные отчеты с помощью универсальной панели мониторинга как для Front Door, так и для шаблонов безопасности.

Отслеживайте трафик передней дверцы в режиме реального времени и настраивайте оповещения, которые интегрируются с Azure Monitor.

Просто и экономично

Унифицированная статическая и динамическая доставка на одном уровне для ускорения и масштабирования вашего приложения за счет кэширования, разгрузки SSL и защиты от DDoS-атак на уровнях 3–4.

Бесплатные управляемые SSL-сертификаты с автоматической ротацией, которые экономят время и быстро защищают приложения и контент.

Низкая вступительная плата и упрощенная модель затрат, которая снижает сложность выставления счетов за счет меньшего количества счетчиков, необходимых для планирования.

Плата за интегрированный исходящий трафик Azure для передней дверцы исключает отдельную плату за исходящий трафик из регионов Azure в переднюю дверцу Azure. Дополнительные сведения см. в разделе цен на Azure Front Door.

Интеллектуальный безопасный интернет-периметр

Защитите приложения с помощью встроенной защиты от DDoS-атак на уровнях 3–4, легко подключаемого брандмауэра веб-приложений (WAF) и Azure DNS для защиты ваших доменов.

Защитите свои приложения от злоумышленников с помощью правил диспетчера ботов, основанных на собственной аналитике угроз Майкрософт.

Частно подключайтесь к серверной части за передней дверцей Azure с помощью частной ссылки и используйте модель доступа с нулевым доверием.

Обеспечьте централизованную безопасность своего приложения с помощью Политики Azure и Azure Advisor, которые обеспечивают согласованные функции безопасности во всех приложениях.

Как выбрать между уровнями передней дверцы Azure?

Сравнение поддерживаемых функций в передней дверце Azure см. в разделе Сравнение уровней.

Где доступна услуга?

Артикул Azure Front Door Classic/Standard/Premium доступны в Microsoft Azure (коммерческая версия), а SKU Azure Front Door Classic доступен в Microsoft Azure для государственных организаций (США).

Информацию о ценах см. в разделе Цены на входную дверь. Дополнительные сведения о соглашениях об уровне обслуживания см. в статье SLA для передней дверцы Azure.

Что нового?

Подпишитесь на RSS-канал и просматривайте последние обновления функций передней дверцы Azure на странице обновлений Azure.